以前Amazonで購入したトレス台のタッチボタンが壊れたようでまったく点灯せず、使い物にならなくなってた

このままだと撮影したフィルムがデータ化できないので、他の商品を探していたところドスパラ(上海問屋)で良さそうなものを見つけた

調光機能付き薄型トレース台 A4タイプ DN-915905

商品としてはAmazonで購入したもの同様のトレース台なのでそもそもフィルムスキャン用の商品ではないが、代替品としては悪くない

店頭で触った感じもタッチスイッチがケーブル側に付いていたので耐久性もありそうだなと思い、他も検討した上でオンラインで注文

実際に届いた商品ではスイッチが物理スイッチにマイナーチェンジされていた

個人的にはこちらの方が信頼性があるのでうれしい誤算だった

とりあえず年末撮影したフィルムを取り込んでテスト

十分明るさもあるし実用範囲内かな

色温度は一応6,500~7,000Kになっているけど、カメラ側の設定も併せて弄れば十分使えるし、後は取り込んでGIMPで弄ればいいか

2020年3月8日日曜日

2020年3月2日月曜日

早めの梅と内裏雛祭り

撮影日:2020/02/24

撮影場所:錦帯橋周辺

今年は暖かったので梅の開花も早かった

多少散り始めの木もちらほらあったので、それ以外の物も見ながらぶらぶらと

また、今年も【 岩国城下町ひなまつり 】をやっていたので、足を延ばして少し散策してみた

COVID-19の影響か観光客もまばらで、昨年展示していたいところでも一部展示をしてないところがあって物悲しい雰囲気となっていた

歩き疲れたので観光交流所である【松がね】ではす餅を食べて休憩

車で来てなければ金雀の飛翔を試飲したいけど仕方ない

今年は梅だけでなく桜の開花も早そうだ

良いタイミングで身に行けたらいいけど

撮影場所:錦帯橋周辺

今年は暖かったので梅の開花も早かった

多少散り始めの木もちらほらあったので、それ以外の物も見ながらぶらぶらと

また、今年も【 岩国城下町ひなまつり 】をやっていたので、足を延ばして少し散策してみた

COVID-19の影響か観光客もまばらで、昨年展示していたいところでも一部展示をしてないところがあって物悲しい雰囲気となっていた

歩き疲れたので観光交流所である【松がね】ではす餅を食べて休憩

車で来てなければ金雀の飛翔を試飲したいけど仕方ない

今年は梅だけでなく桜の開花も早そうだ

良いタイミングで身に行けたらいいけど

2020年2月16日日曜日

Cloud ReadyからUbuntu Mate 19.10へ変更

以前Cloud ReadyをインストールしたPCでの作業ではLinux環境を起動するのに時間がかかるため、自分の使い方ではいまいちだと判明したのでOSの入れ替えを行う

■古いPCへのCloud Readyインストール

今回はPCスペックを加味してUbuntu Mateを選択

昨年末頃に19.10の最新バージョンが出てたらしい

Ubuntu MATE 19.10 Release Notes

公式サイトからISOファイルを拾ってきRufusでインストール用のUSBメモリを作成

PCのブートをUSBからに変更して起動したらあとは画面の指示通りにインストールする

言語とキーボード設定を日本語にすればそれだけで日本語環境で構築されるから非常に便利

ひとまずいつものupdateとUpgradeを実行した上でいくつかソフトウェアをインストール

Kindleアプリ入れたいけどWineとの相性なのかイマイチうまく行かない

この辺はやはりChromebook買ってからAndroidアプリ使う方が無難かな

とりあえずWeb閲覧とちょっとしたターミナル利用には十分なレスポンス

CPUスペックが低いノートPCの再利用ならこちらの方が使いやすいかもしれない

■古いPCへのCloud Readyインストール

今回はPCスペックを加味してUbuntu Mateを選択

昨年末頃に19.10の最新バージョンが出てたらしい

Ubuntu MATE 19.10 Release Notes

公式サイトからISOファイルを拾ってきRufusでインストール用のUSBメモリを作成

PCのブートをUSBからに変更して起動したらあとは画面の指示通りにインストールする

言語とキーボード設定を日本語にすればそれだけで日本語環境で構築されるから非常に便利

ひとまずいつものupdateとUpgradeを実行した上でいくつかソフトウェアをインストール

Kindleアプリ入れたいけどWineとの相性なのかイマイチうまく行かない

この辺はやはりChromebook買ってからAndroidアプリ使う方が無難かな

とりあえずWeb閲覧とちょっとしたターミナル利用には十分なレスポンス

CPUスペックが低いノートPCの再利用ならこちらの方が使いやすいかもしれない

2020年1月27日月曜日

古いPCへのCloud Readyインストール

Microsoft社がWindows7のサポートを終了するとのことで実家から相談があり、PCの買い替えを勧めたところ、今使っているWindows7のノートPCを譲り受けることになった

せっかくなので以前から気になっていたChromiumOSを試したいので、

Cloud Readyでもインストールして使ってみることに

スペックはやはり低い

東芝製(現dynabook(社)のdynabookシリーズ「PB452/22FS」

15.4型の低スペックモデル

CPU:Celeron B820 1.7GHz

メモリ :DDR3-10600 2GB x1

HDD:320GB 5400rpm SATA

LAN:100BASE-Tまで

Wi-Fi:IEEE802.11b/g/n

流石にスペックが低いので、メモリとSSDを購入して換装することに

メモリはAmazonで安く売ってたよくわからんメーカー製4GB x2

ChromiumOS系だと4GBでも十分だろうけど安かった

一応OSのアップデートもチェックするが、ダウンロードしてすぐだったのでなかった

これもWindowsよりも早くてい良いな

SSDはCrucial社製の120GB

普段はSanDiskばかり選ぶけどこの価格帯だとこっちの方がレビューが良かったのでテスト用で

後はマザーボード用のボタン電池とACアダプタ(猫にかじられて断線)とバッテリーを互換品で買い揃えて全体的なクリーニング

やはりバラしたら内部のファン付近に埃が溜まっていた

インストール用のUSBメディアは「 neverware 」のサイトから個人用の無料版をダウンロードしてURL先の指示通り作成

PC本体に作成したUSBメディアを指してBIOSでブート順序をUSBに切り替えて(空のSSDなら不要だった)起動すればロゴ画面が出てくる

Googleアカウントのログインを促す画面が出てくるので自分のアカウントでログイン

右下のメニュー画面からWi-Fiの設定もやっておく

ログインできたらすぐ初期画面が立ち上がって来る

Windwosのセットアップよりシンプルでいい

このままだとUSBから起動してるだけで動作が遅いのでSSDにOSをインストールする

右下のメニューを開いてInstall OSを実行

インストールするかの確認やディスクの中身消えるが良いかのダイアログが出てくるので同意して実行

インストールが完了して再起動すると言語選択の画面が出てくるので表示もキーボードも日本語に変更して次へ進む(USBブートでも出てきた気がする)

デバッグモードは今回利用しないので無視する

Wi-Finの設定忘れずやり直しておく

個人情報やらなんやらの注意書きが出てくるのでさっと目を通してcontinueして初期セットアップを終了させる

これもWindowsよりも早くてい良いな

また、最近のバージョンからChromiumOS上でLinuxが動かせるようになったらしいので有効化しておく

設定のLinux(β版)をオンにするだけでインストールされるから楽でいい

このままだと日本語入力などもLinux上でできないので、その内にまた設定しよう

ざっくり使った感じだと、Playストアが利用できない一昔前のChromebookの様な感じ

やはり新型でChromebookを買った方がAndroidアプリも使えるので、色々と捗るのは間違いない

8年前のPCでCPUスペックが低いのでたまに動作が遅くなるものの、メモリを増やしてSSDに換装したので起動と終了はすごく早い

まぁお金かけずに遊べるPCが手に入ったので良しとしよう

2020年1月13日月曜日

ESXiのvSwitch上でのVLAN設定

XG FirewallにVLAN設定しただけだとL2SWにVLANが届かなかったので調べたところ、ESXiの仮想NW側にも設定がいる事を忘れていた

ESXiの仮想NWのVLAN設定は以下の3つ

・EST ( EXternal Switch Tagging ) VLAN ID : 0

ESXi外の物理スイッチのアクセスポートに接続し、VLANタギングは無効化される

VLANを分けない単一NWで利用

・VST ( Virtual Switch Tagging ) VLAN ID : 1 ~ 4094

ESXi外の物理スイッチのトランクポートに接続し、ESXi上の仮想スイッチがタギングを行う

VLAN環境で仮想サーバ等のホストを扱う場合に利用

・VGT ( Virtual Guest Tagging ) VLAN ID : 1 ~ 4095

ESXi外の物理スイッチのトランクポートに接続し、ESXi上のホスト側でタギングする

今回の様にVLANを管理する仮想ルータを利用する際に使用

設定はESXiの管理画面にログインし【ネットワーク】-【VM Network(名前は任意)】を開き、【設定の編集】にてVLAN IDを【 4095 】に変更する

これでXG Firewall からL2SWまでVLANタグが届くようになった

ESXiの【Management Network】のVLAN IDも当然変更しておく必要があるが、VSTでデフォルトVLANのVLAN1にしたらアクセスできなかったので、デフォルトVLANと同じNWのIPを振った上でVGTモードに設定した

ESXiの仮想NWのVLAN設定は以下の3つ

・EST ( EXternal Switch Tagging ) VLAN ID : 0

ESXi外の物理スイッチのアクセスポートに接続し、VLANタギングは無効化される

VLANを分けない単一NWで利用

・VST ( Virtual Switch Tagging ) VLAN ID : 1 ~ 4094

ESXi外の物理スイッチのトランクポートに接続し、ESXi上の仮想スイッチがタギングを行う

VLAN環境で仮想サーバ等のホストを扱う場合に利用

・VGT ( Virtual Guest Tagging ) VLAN ID : 1 ~ 4095

ESXi外の物理スイッチのトランクポートに接続し、ESXi上のホスト側でタギングする

今回の様にVLANを管理する仮想ルータを利用する際に使用

設定はESXiの管理画面にログインし【ネットワーク】-【VM Network(名前は任意)】を開き、【設定の編集】にてVLAN IDを【 4095 】に変更する

これでXG Firewall からL2SWまでVLANタグが届くようになった

ESXiの【Management Network】のVLAN IDも当然変更しておく必要があるが、VSTでデフォルトVLANのVLAN1にしたらアクセスできなかったので、デフォルトVLANと同じNWのIPを振った上でVGTモードに設定した

2020年1月3日金曜日

SSLインスペクション有効時にGoogleDriveに同期できない問題

XG FirewallでSSLインスペクションを有効にした際、Windows10上のGoogleDriveと同期するための【バックアップと同期】がログインエラーで接続できなくなった

Googleの仕様を見る限りレジストリを弄るか、該当URLを除外リストに入れろとのこと

■レジストリ弄る場合

【 ドライブファイルストリームを構成する 】

■ホストを例外リストに入れる場合

【 Google ドライブのファイアウォールとプロキシの設定 】

ひとまず影響の少なそうな除外リストで対応することにして、ページ上にあるホストをメモ帳などにコピペして、ポート番号などの不要な個所を削除して加工する

次にXG Firewallにログインして【 保護 - Web 】から【 例外 】タブを開いて、【 例外リストの追加 】からリストを作成する

【 名前 】はわかりやすく【 google 】

【 URLパターン一致 】に上記でコピーしたホスト名を続けて入れていく

【 選択したチェックまたはアクションをスキップする 】から【 HTTPS復号化 】にチェックを入れて設定を保存する

おそらく【 googledrive.com 】だけでもイケたかもしれないが念のため一通り登録してみた

再度【 バックアップと同期 】のアプリを開いてテストすれば無事二要素認証も通過してログインできた

XG Firewallの仕様上、先頭に【 * 】や【 ? 】などのワイルドカードを利用した正規表現は利用できなかったのでそれだけ除外したのがどれだけ影響が出るか少し心配だ

Googleの仕様を見る限りレジストリを弄るか、該当URLを除外リストに入れろとのこと

■レジストリ弄る場合

【 ドライブファイルストリームを構成する 】

■ホストを例外リストに入れる場合

【 Google ドライブのファイアウォールとプロキシの設定 】

ひとまず影響の少なそうな除外リストで対応することにして、ページ上にあるホストをメモ帳などにコピペして、ポート番号などの不要な個所を削除して加工する

次にXG Firewallにログインして【 保護 - Web 】から【 例外 】タブを開いて、【 例外リストの追加 】からリストを作成する

【 名前 】はわかりやすく【 google 】

【 URLパターン一致 】に上記でコピーしたホスト名を続けて入れていく

【 選択したチェックまたはアクションをスキップする 】から【 HTTPS復号化 】にチェックを入れて設定を保存する

おそらく【 googledrive.com 】だけでもイケたかもしれないが念のため一通り登録してみた

再度【 バックアップと同期 】のアプリを開いてテストすれば無事二要素認証も通過してログインできた

XG Firewallの仕様上、先頭に【 * 】や【 ? 】などのワイルドカードを利用した正規表現は利用できなかったのでそれだけ除外したのがどれだけ影響が出るか少し心配だ

2020年1月1日水曜日

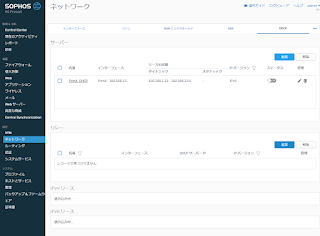

Sophos XG FirewallでのVLAN設定

自宅で接続する端末毎にNWを分けたいのでXG FirewallにVLANを設定する

公式のサイトだと日本語表記がなかったが、まぁ進めた

【 Sophos Firewall: How to Configure Virtual LAN 】

メニューの【設定 - ネットワーク】から【インターフェース】タブを開いて【インターフェースの追加】のプルダウンメニューから【VLANの追加】選択

物理インターフェースにはLAN側の【 PortA 】を選択

ゾーンは【 LAN 】

VLAN IDは設定したいVLANのID、今回は【 10 】で設定

IPの割り当ては【 スタティック 】でIPアドレスを指定

管理しやすいようにVLAN IDと合わせて【 192.168.10.1 】【 /28 255.255.255.240 】

に設定

ちなみにXG FirewallのdefaultVLANは1から変更できない模様

企業向けに使う場合にその仕様は如何な物か

必要であれば【 DHCP 】タブから【 DHCPサーバ 】の設定も可能

今回は全端末スタティックで設定するので省略

作成したVLAN配下の端末がインターネットに出られるようにFWの設定を行う

まずは【システム - ホストとサービス】の【 IPホスト 】タブにて【 追加 】から新しいホストを追加する

名前は管理用分かりやすいように【PortA_VLAN10】とした

種類は【 ネットワーク 】でVLANの範囲全てを設定する

IPアドレスに【 192.168.10.0 /28 】

IPホストグループはIPでホスト単位に作成したりIPの範囲でNW内の一部を作成したりした際に、グルーピングしたりするのに使えそう

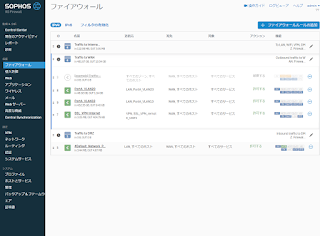

【保護 - ファイアウォール】の【 +ファイアウォールルールの追加 】から新しいルールを作成する

ルール名は任意

送信元の送信元ゾーンは【 LAN 】、送信元ネットワークとデバイスには上記で作成した【 PortA_VLAN10 】を選択

宛先&サービスの宛先ゾーンは【 WAN 】、宛先ネットワークとサービスは【 任意 】を選択

画面をスクロールして、HTTPのスキャンにチェックを入れる

HTTPSの暗号化解除/スキャン(SSLインスペクション)は別途証明書の発行などがあるので、設定しない場合は外しておく

侵入防御は【 LAN TO WAN】が自動選択されるので問題なければそのまま

NAT&ルーティングも【 送信元アドレスの書き換え(マスカレード) 】が選択されるのでそのままにして設定を保存する

これでXG Firewall側のVLAN設定は完了した

ただESXiのvSwitchもいじらないとVLAN使えなかったので次はそれを記事にしよう

公式のサイトだと日本語表記がなかったが、まぁ進めた

【 Sophos Firewall: How to Configure Virtual LAN 】

メニューの【設定 - ネットワーク】から【インターフェース】タブを開いて【インターフェースの追加】のプルダウンメニューから【VLANの追加】選択

物理インターフェースにはLAN側の【 PortA 】を選択

ゾーンは【 LAN 】

VLAN IDは設定したいVLANのID、今回は【 10 】で設定

IPの割り当ては【 スタティック 】でIPアドレスを指定

管理しやすいようにVLAN IDと合わせて【 192.168.10.1 】【 /28 255.255.255.240 】

に設定

ちなみにXG FirewallのdefaultVLANは1から変更できない模様

企業向けに使う場合にその仕様は如何な物か

必要であれば【 DHCP 】タブから【 DHCPサーバ 】の設定も可能

今回は全端末スタティックで設定するので省略

作成したVLAN配下の端末がインターネットに出られるようにFWの設定を行う

まずは【システム - ホストとサービス】の【 IPホスト 】タブにて【 追加 】から新しいホストを追加する

名前は管理用分かりやすいように【PortA_VLAN10】とした

種類は【 ネットワーク 】でVLANの範囲全てを設定する

IPアドレスに【 192.168.10.0 /28 】

IPホストグループはIPでホスト単位に作成したりIPの範囲でNW内の一部を作成したりした際に、グルーピングしたりするのに使えそう

【保護 - ファイアウォール】の【 +ファイアウォールルールの追加 】から新しいルールを作成する

ルール名は任意

送信元の送信元ゾーンは【 LAN 】、送信元ネットワークとデバイスには上記で作成した【 PortA_VLAN10 】を選択

宛先&サービスの宛先ゾーンは【 WAN 】、宛先ネットワークとサービスは【 任意 】を選択

画面をスクロールして、HTTPのスキャンにチェックを入れる

HTTPSの暗号化解除/スキャン(SSLインスペクション)は別途証明書の発行などがあるので、設定しない場合は外しておく

侵入防御は【 LAN TO WAN】が自動選択されるので問題なければそのまま

NAT&ルーティングも【 送信元アドレスの書き換え(マスカレード) 】が選択されるのでそのままにして設定を保存する

これでXG Firewall側のVLAN設定は完了した

ただESXiのvSwitchもいじらないとVLAN使えなかったので次はそれを記事にしよう

登録:

投稿 (Atom)