自宅で接続する端末毎にNWを分けたいのでXG FirewallにVLANを設定する

公式のサイトだと日本語表記がなかったが、まぁ進めた

【 Sophos Firewall: How to Configure Virtual LAN 】

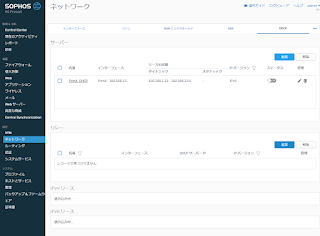

メニューの【設定 - ネットワーク】から【インターフェース】タブを開いて【インターフェースの追加】のプルダウンメニューから【VLANの追加】選択

物理インターフェースにはLAN側の【 PortA 】を選択

ゾーンは【 LAN 】

VLAN IDは設定したいVLANのID、今回は【 10 】で設定

IPの割り当ては【 スタティック 】でIPアドレスを指定

管理しやすいようにVLAN IDと合わせて【 192.168.10.1 】【 /28 255.255.255.240 】

に設定

ちなみにXG FirewallのdefaultVLANは1から変更できない模様

企業向けに使う場合にその仕様は如何な物か

必要であれば【 DHCP 】タブから【 DHCPサーバ 】の設定も可能

今回は全端末スタティックで設定するので省略

作成したVLAN配下の端末がインターネットに出られるようにFWの設定を行う

まずは【システム - ホストとサービス】の【 IPホスト 】タブにて【 追加 】から新しいホストを追加する

名前は管理用分かりやすいように【PortA_VLAN10】とした

種類は【 ネットワーク 】でVLANの範囲全てを設定する

IPアドレスに【 192.168.10.0 /28 】

IPホストグループはIPでホスト単位に作成したりIPの範囲でNW内の一部を作成したりした際に、グルーピングしたりするのに使えそう

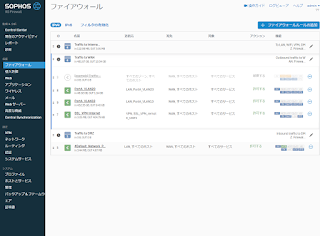

【保護 - ファイアウォール】の【 +ファイアウォールルールの追加 】から新しいルールを作成する

ルール名は任意

送信元の送信元ゾーンは【 LAN 】、送信元ネットワークとデバイスには上記で作成した【 PortA_VLAN10 】を選択

宛先&サービスの宛先ゾーンは【 WAN 】、宛先ネットワークとサービスは【 任意 】を選択

画面をスクロールして、HTTPのスキャンにチェックを入れる

HTTPSの暗号化解除/スキャン(SSLインスペクション)は別途証明書の発行などがあるので、設定しない場合は外しておく

侵入防御は【 LAN TO WAN】が自動選択されるので問題なければそのまま

NAT&ルーティングも【 送信元アドレスの書き換え(マスカレード) 】が選択されるのでそのままにして設定を保存する

これでXG Firewall側のVLAN設定は完了した

ただESXiのvSwitchもいじらないとVLAN使えなかったので次はそれを記事にしよう

2020年1月1日水曜日

2019年12月26日木曜日

さくらのメールボックス 独自ドメインでPOP over SSL/TLSを利用する

さくらのメールボックスを独自ドメインで利用する場合、web上に記載の設定では受信が110番ポートのPOP3となるため暗号化されない

ウィルスチェックなどついているとは言えMUAとMTAの間は暗号化させたいので、995番ポートで設定し直す

まぁGmailで受信させている時点で自宅のPC側へメールが届く訳じゃないけど

以下のサイトを見る限りメールサーバの指定を変えればいいらしい

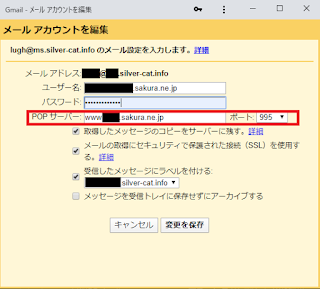

ブラウザでGmailの【設定】を開いて【アカウントとインポート】からPOP3の設定を編集する

【POPサーバ】を【www***.sakura.ne.jp】(契約初期ドメイン)

【ポート】を【995】に変更する

このサービスでは作成したユーザのメールは初期ドメイン、独自ドメインという区別がないため、これで暗号化された状態で受信できる

問題はGmail側の受信間隔がやや長めなためリアルタイムなメール受信には向かない気がする

androidのGmailアプリでアカウント追加してPOPさせた方が使いやすいかな?

2019年12月17日火曜日

Google Domainで作成したサブドメインの委任方法

さくらのメールボックスで利用するメールアドレス用にサブドメインを作成して、そのサブドメインのネームサーバをさくらインターネット側に向けたい

さくらインターネット側に委任してしまえば、サブドメインのDNS情報は全てそちらでの管理になるので設定ミスもなくなってしまっていいかなと思う

事前にさくらインターネット側の管理画面からサブドメインを含んだ独自ドメインを登録して、さくらインターネット側のネームサーバが設定されるようにしておく

サーバコントロールパネルの【ドメイン設定】-【ドメイン/SSL設定】から【新しいドメインの追加】ページに移動

【5.他社で取得したドメインを移管せず使う】-【>>ドメインの追加へ進む】

【他社で取得した独自ドメインの追加】の【ドメイン名:】欄に利用するサブドメインのホスト名を含んだFQDNを入力

今回はサブドメインのネームサーバを委任するので下の【他社で取得された独自ドメインのサブドメインを追加】は利用しない

ドメインが追加されたら【ドメイン設定】-【ドメイン/SSL設定】に戻って、作成したドメインの【変更】ボタンからSPFの設定を追加する

【SPFレコードを利用する】と【IPv6アドレスを利用する】にチェックを入れて【送信】

これでサクラ側のネームサーバにSPFレコード情報とAAAAレコード情報が追加される

さくらインターネット側のネームサーバ設定は数時間程度で反映されると思うが、とりあえず一晩置いて翌日からGoogle Domainの設定を行う

Google Domain の【 DNS 】ページ内の一番下にある【カスタムリソースレコード】にてサブドメインのホスト名を入れてNSレコードに委任先のアドレスを入れるだけ

【@】が入力されている欄を利用したいサブドメインのホスト名に打ち換え

レコード種別はプルダウンメニューから【NS】を選択

TTL は初期値のまま

IPv4 アドレスにさくらインターネットのネームサーバアドレスを入力

複数記入する場合は入力欄右側の【 + 】を押して追加する

ネームサーバ情報は上記でドメインを追加する際に画面上に表示されていた値を利用

ネームサーバ1:【 ns1

ネームサーバ2:【 ns2.dns

これで今回作成したサブドメインのネームサーバの委任設定は完了

委任先のさくらインターネットのネームサーバと委任元のGoogle Domain のネームサーバには特に関連がないのでグルーレコードの記載も不要

さくらインターネット側に委任してしまえば、サブドメインのDNS情報は全てそちらでの管理になるので設定ミスもなくなってしまっていいかなと思う

事前にさくらインターネット側の管理画面からサブドメインを含んだ独自ドメインを登録して、さくらインターネット側のネームサーバが設定されるようにしておく

サーバコントロールパネルの【ドメイン設定】-【ドメイン/SSL設定】から【新しいドメインの追加】ページに移動

【5.他社で取得したドメインを移管せず使う】-【>>ドメインの追加へ進む】

【他社で取得した独自ドメインの追加】の【ドメイン名:】欄に利用するサブドメインのホスト名を含んだFQDNを入力

今回はサブドメインのネームサーバを委任するので下の【他社で取得された独自ドメインのサブドメインを追加】は利用しない

ドメインが追加されたら【ドメイン設定】-【ドメイン/SSL設定】に戻って、作成したドメインの【変更】ボタンからSPFの設定を追加する

【SPFレコードを利用する】と【IPv6アドレスを利用する】にチェックを入れて【送信】

これでサクラ側のネームサーバにSPFレコード情報とAAAAレコード情報が追加される

さくらインターネット側のネームサーバ設定は数時間程度で反映されると思うが、とりあえず一晩置いて翌日からGoogle Domainの設定を行う

Google Domain の【 DNS 】ページ内の一番下にある【カスタムリソースレコード】にてサブドメインのホスト名を入れてNSレコードに委任先のアドレスを入れるだけ

【@】が入力されている欄を利用したいサブドメインのホスト名に打ち換え

レコード種別はプルダウンメニューから【NS】を選択

TTL は初期値のまま

IPv4 アドレスにさくらインターネットのネームサーバアドレスを入力

複数記入する場合は入力欄右側の【 + 】を押して追加する

ネームサーバ情報は上記でドメインを追加する際に画面上に表示されていた値を利用

ネームサーバ1:【 ns1

ネームサーバ2:【 ns2.dns

これで今回作成したサブドメインのネームサーバの委任設定は完了

委任先のさくらインターネットのネームサーバと委任元のGoogle Domain のネームサーバには特に関連がないのでグルーレコードの記載も不要

2019年12月10日火曜日

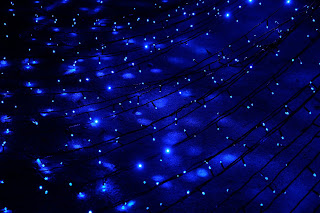

広島ドリミネーション2019

撮影日:2019/12/07

撮影場所:広島市 平和大通り

毎年恒例の広島市内のイルミネーションイベント

【 ひろしまドリミネーション2019 】を見に今年も広島市内へ

今年は少し地味目だったかな?

華やかなスペースと地味なスペースの差が激しい気がした

X-T1に18-55mm着けて、ISO800 F4 1/60sec固定で散策しながらふらふらと

12月に入ってから少し寒くなってきたけど、まだ耐えられる程度でよかった

来年はまた種類が増えて華やかになればいいけど

撮影場所:広島市 平和大通り

毎年恒例の広島市内のイルミネーションイベント

【 ひろしまドリミネーション2019 】を見に今年も広島市内へ

今年は少し地味目だったかな?

華やかなスペースと地味なスペースの差が激しい気がした

X-T1に18-55mm着けて、ISO800 F4 1/60sec固定で散策しながらふらふらと

12月に入ってから少し寒くなってきたけど、まだ耐えられる程度でよかった

来年はまた種類が増えて華やかになればいいけど

場所:

日本、広島県広島市 平和大通り

2019年12月7日土曜日

極細(EF)の万年筆購入

システム手帳用にペン先が極細(EF)の万年筆を購入

セーラー万年筆の【ヤング・プロフィット】

本体はAS樹脂でペン先はステンレス

仕事で使う手帳用に普段使いするには十分か

30過ぎてヤングってのは如何なものかとも思うけど・・・

今までPILOTのプレラの細字(F)を使っていたものの、

思いの外太く感じたので、追加で購入

ペン自体が細いカヴァリエが生産終了らしくてそれも惹かれたけど、

ペン先がFしかないので断念

細すぎるとシステム手帳のペンホルダーに合わないからこれくらいの太さがちょうどよかったかも

極細だとカリカリとした感じだけど個人的には好きな感じでよかった

セーラー万年筆の【ヤング・プロフィット】

本体はAS樹脂でペン先はステンレス

仕事で使う手帳用に普段使いするには十分か

30過ぎてヤングってのは如何なものかとも思うけど・・・

今までPILOTのプレラの細字(F)を使っていたものの、

思いの外太く感じたので、追加で購入

ペン自体が細いカヴァリエが生産終了らしくてそれも惹かれたけど、

ペン先がFしかないので断念

細すぎるとシステム手帳のペンホルダーに合わないからこれくらいの太さがちょうどよかったかも

極細だとカリカリとした感じだけど個人的には好きな感じでよかった

2019年12月1日日曜日

岩国での紅葉

撮影日:2019/11/23

撮影場所:山口県岩国市 吉香公園

今年は秋っぽい期間が短かったものの、週末の天気が良かったのでいつもの公園に散策へ

紅葉はそれなりに色付いていたものの、まだグラデーションの木もあったりでなかなか難しい

銀杏は紅葉よりも色付きいまいちだったり散りかけだったりしたので来年に期待したい

休みの日に見頃が合うと良いけど

この日は久々にMamyaの67持ち出したけど、ライトボックス代わりに使ってたトレス台の電源が入らずフィルムのスキャンができなくなった・・・

100均とかでライトボックス自作でもしてやろうか・・・

撮影場所:山口県岩国市 吉香公園

今年は秋っぽい期間が短かったものの、週末の天気が良かったのでいつもの公園に散策へ

紅葉はそれなりに色付いていたものの、まだグラデーションの木もあったりでなかなか難しい

銀杏は紅葉よりも色付きいまいちだったり散りかけだったりしたので来年に期待したい

休みの日に見頃が合うと良いけど

この日は久々にMamyaの67持ち出したけど、ライトボックス代わりに使ってたトレス台の電源が入らずフィルムのスキャンができなくなった・・・

100均とかでライトボックス自作でもしてやろうか・・・

2019年11月24日日曜日

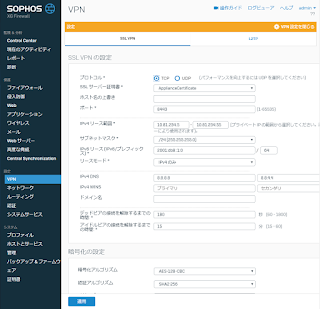

自宅NGFWの導入 その7 Sophos XG FirewallのOpenVPN設定

XG Firewallでインターネットへは接続できるようになったので、

VPNの設定は公式のドキュメントに沿って進める

■VPNグループとユーザ作成

【認証】-【グループ】からVPNグループとユーザを定義する

【グループ名】に名称を設定、後で管理しやすいように分かりやすい名前に

【認証】-【ユーザ】からVPN接続用ユーザを作成

【ユーザ名】と【名前】は同じ方が管理しやすいかな

【パスワード】は適当に8桁以上ならいいか

【ユーザの種類】は外から色々アクセスする用に【管理者】

【グループ】は上で作ったグループをプルダウンから選択

■VPN範囲の定義

【ホストとサービス】-【IPホスト】でVPNユーザがアクセスするローカル側のレンジを指定

今回は【名前】をLocal_hostとしてLAN機器のNWアドレスを設定

【ホストとサービス】-【IPホスト】でVPN側のレンジを指定

default値は【10.81.234.5 - 10.81.234.55】なのでとりあえずそのまま利用

もしこのあたりのレンジも変更するのであれば【VPN】の設定画面上部の

【VPN設定を表示】から詳細な設定が変更できる

■VPNポリシーの定義

【VPN】-【SSLVPN(リモートアクセス)】でポリシーの作成

【名前】は任意

【ポリシーメンバー】には上で作成したVPNグループやVPNユーザを登録

外部からXG Firewall経由でインターネットアクセスを行いたいので、

【デフォルトゲートウェイとして使用】を【on】にする

■VPN向けの許可ゾーン確認

【管理】-【デバイスのアクセス】のローカルサービスACLで

【VPN】からアクセスするサービスを確認

GUI操作などだけなら【HTTPS】のみチェックで良い模様

WiFiはSophos製無線AP用なので全てチェックを解除し、

DMZも利用していないので全てチェックを解除した

■ファイアウォールルールの作成

【ファイアウォール】に移動して【ファイアウォールルールの追加】で新規ルールを作成する

まずVPNからローカルホスト側へのアクセスルールの作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【LAN】を選択し、【宛先ネットワーク】はVPN範囲の定義で作成したLocal_hostをプルダウンから選択

次にVPNからXG Firewall経由でのインターネットアクセスルールを作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【WAN】を選択し、【宛先ネットワーク】は【any】とする

これでVPN接続してXG Firewall経由でインターネットにもアクセスできるようになる

■VPNクライアントのダウンロード

XG FirewallのIPにポート番号443を付与してアクセス

今回は【192.168.1.1:443】

ここは公式ドキュメントが間違えているみたい

ログインIDとパスワードは上記で作成したVPNユーザのものを利用

とりあえずダウンロードページからOpenVPN用のプロフィールをダウンロードしてスマートフォンへ転送してOpneVPNアプリで設定すれば完了

FWの設定が結構見やすくていいけど、グループじゃなくてIP毎とか個別に設定する場合でも、それぞれ作らないといけないのは少し手間かな

FWルール自体も自動的にグルーピングしてくれるので後で管理するのは楽な気がする

スマートフォン等外から自宅へアクセスできるようにVPNの設定を追加する。

設定方法は以下の公式サイトを参照した

自宅のISPは動的IPでの契約のため、まずはDDNSの設定を有効にする

XG Firewallの設定画面にログインして【ネットワーク】-【ダイナミックDNS】の画面に移動

【ホスト名】は【任意の文字列】+【myfirewall.co】

【インターフェース】はWan側のPortBを選択

サービスプロバイダはいくつかあるが、今回は【Sophos】を選択

これで保存すればDDNSが有効になる

【インターフェース】はWan側のPortBを選択

サービスプロバイダはいくつかあるが、今回は【Sophos】を選択

これで保存すればDDNSが有効になる

VPNの設定は公式のドキュメントに沿って進める

■VPNグループとユーザ作成

【認証】-【グループ】からVPNグループとユーザを定義する

【グループ名】に名称を設定、後で管理しやすいように分かりやすい名前に

【認証】-【ユーザ】からVPN接続用ユーザを作成

【ユーザ名】と【名前】は同じ方が管理しやすいかな

【パスワード】は適当に8桁以上ならいいか

【ユーザの種類】は外から色々アクセスする用に【管理者】

【グループ】は上で作ったグループをプルダウンから選択

■VPN範囲の定義

【ホストとサービス】-【IPホスト】でVPNユーザがアクセスするローカル側のレンジを指定

今回は【名前】をLocal_hostとしてLAN機器のNWアドレスを設定

【ホストとサービス】-【IPホスト】でVPN側のレンジを指定

default値は【10.81.234.5 - 10.81.234.55】なのでとりあえずそのまま利用

もしこのあたりのレンジも変更するのであれば【VPN】の設定画面上部の

【VPN設定を表示】から詳細な設定が変更できる

■VPNポリシーの定義

【VPN】-【SSLVPN(リモートアクセス)】でポリシーの作成

【名前】は任意

【ポリシーメンバー】には上で作成したVPNグループやVPNユーザを登録

外部からXG Firewall経由でインターネットアクセスを行いたいので、

【デフォルトゲートウェイとして使用】を【on】にする

■VPN向けの許可ゾーン確認

【管理】-【デバイスのアクセス】のローカルサービスACLで

【VPN】からアクセスするサービスを確認

GUI操作などだけなら【HTTPS】のみチェックで良い模様

WiFiはSophos製無線AP用なので全てチェックを解除し、

DMZも利用していないので全てチェックを解除した

■ファイアウォールルールの作成

【ファイアウォール】に移動して【ファイアウォールルールの追加】で新規ルールを作成する

まずVPNからローカルホスト側へのアクセスルールの作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【LAN】を選択し、【宛先ネットワーク】はVPN範囲の定義で作成したLocal_hostをプルダウンから選択

次にVPNからXG Firewall経由でのインターネットアクセスルールを作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【WAN】を選択し、【宛先ネットワーク】は【any】とする

これでVPN接続してXG Firewall経由でインターネットにもアクセスできるようになる

■VPNクライアントのダウンロード

XG FirewallのIPにポート番号443を付与してアクセス

今回は【192.168.1.1:443】

ここは公式ドキュメントが間違えているみたい

ログインIDとパスワードは上記で作成したVPNユーザのものを利用

とりあえずダウンロードページからOpenVPN用のプロフィールをダウンロードしてスマートフォンへ転送してOpneVPNアプリで設定すれば完了

FWの設定が結構見やすくていいけど、グループじゃなくてIP毎とか個別に設定する場合でも、それぞれ作らないといけないのは少し手間かな

FWルール自体も自動的にグルーピングしてくれるので後で管理するのは楽な気がする

登録:

投稿 (Atom)