システム手帳用にペン先が極細(EF)の万年筆を購入

セーラー万年筆の【ヤング・プロフィット】

本体はAS樹脂でペン先はステンレス

仕事で使う手帳用に普段使いするには十分か

30過ぎてヤングってのは如何なものかとも思うけど・・・

今までPILOTのプレラの細字(F)を使っていたものの、

思いの外太く感じたので、追加で購入

ペン自体が細いカヴァリエが生産終了らしくてそれも惹かれたけど、

ペン先がFしかないので断念

細すぎるとシステム手帳のペンホルダーに合わないからこれくらいの太さがちょうどよかったかも

極細だとカリカリとした感じだけど個人的には好きな感じでよかった

2019年12月7日土曜日

2019年12月1日日曜日

岩国での紅葉

撮影日:2019/11/23

撮影場所:山口県岩国市 吉香公園

今年は秋っぽい期間が短かったものの、週末の天気が良かったのでいつもの公園に散策へ

紅葉はそれなりに色付いていたものの、まだグラデーションの木もあったりでなかなか難しい

銀杏は紅葉よりも色付きいまいちだったり散りかけだったりしたので来年に期待したい

休みの日に見頃が合うと良いけど

この日は久々にMamyaの67持ち出したけど、ライトボックス代わりに使ってたトレス台の電源が入らずフィルムのスキャンができなくなった・・・

100均とかでライトボックス自作でもしてやろうか・・・

撮影場所:山口県岩国市 吉香公園

今年は秋っぽい期間が短かったものの、週末の天気が良かったのでいつもの公園に散策へ

紅葉はそれなりに色付いていたものの、まだグラデーションの木もあったりでなかなか難しい

銀杏は紅葉よりも色付きいまいちだったり散りかけだったりしたので来年に期待したい

休みの日に見頃が合うと良いけど

この日は久々にMamyaの67持ち出したけど、ライトボックス代わりに使ってたトレス台の電源が入らずフィルムのスキャンができなくなった・・・

100均とかでライトボックス自作でもしてやろうか・・・

2019年11月24日日曜日

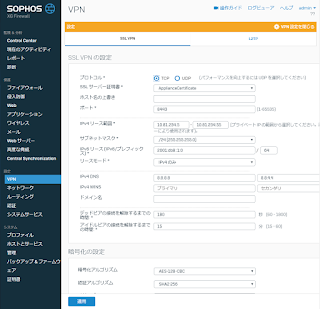

自宅NGFWの導入 その7 Sophos XG FirewallのOpenVPN設定

XG Firewallでインターネットへは接続できるようになったので、

VPNの設定は公式のドキュメントに沿って進める

■VPNグループとユーザ作成

【認証】-【グループ】からVPNグループとユーザを定義する

【グループ名】に名称を設定、後で管理しやすいように分かりやすい名前に

【認証】-【ユーザ】からVPN接続用ユーザを作成

【ユーザ名】と【名前】は同じ方が管理しやすいかな

【パスワード】は適当に8桁以上ならいいか

【ユーザの種類】は外から色々アクセスする用に【管理者】

【グループ】は上で作ったグループをプルダウンから選択

■VPN範囲の定義

【ホストとサービス】-【IPホスト】でVPNユーザがアクセスするローカル側のレンジを指定

今回は【名前】をLocal_hostとしてLAN機器のNWアドレスを設定

【ホストとサービス】-【IPホスト】でVPN側のレンジを指定

default値は【10.81.234.5 - 10.81.234.55】なのでとりあえずそのまま利用

もしこのあたりのレンジも変更するのであれば【VPN】の設定画面上部の

【VPN設定を表示】から詳細な設定が変更できる

■VPNポリシーの定義

【VPN】-【SSLVPN(リモートアクセス)】でポリシーの作成

【名前】は任意

【ポリシーメンバー】には上で作成したVPNグループやVPNユーザを登録

外部からXG Firewall経由でインターネットアクセスを行いたいので、

【デフォルトゲートウェイとして使用】を【on】にする

■VPN向けの許可ゾーン確認

【管理】-【デバイスのアクセス】のローカルサービスACLで

【VPN】からアクセスするサービスを確認

GUI操作などだけなら【HTTPS】のみチェックで良い模様

WiFiはSophos製無線AP用なので全てチェックを解除し、

DMZも利用していないので全てチェックを解除した

■ファイアウォールルールの作成

【ファイアウォール】に移動して【ファイアウォールルールの追加】で新規ルールを作成する

まずVPNからローカルホスト側へのアクセスルールの作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【LAN】を選択し、【宛先ネットワーク】はVPN範囲の定義で作成したLocal_hostをプルダウンから選択

次にVPNからXG Firewall経由でのインターネットアクセスルールを作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【WAN】を選択し、【宛先ネットワーク】は【any】とする

これでVPN接続してXG Firewall経由でインターネットにもアクセスできるようになる

■VPNクライアントのダウンロード

XG FirewallのIPにポート番号443を付与してアクセス

今回は【192.168.1.1:443】

ここは公式ドキュメントが間違えているみたい

ログインIDとパスワードは上記で作成したVPNユーザのものを利用

とりあえずダウンロードページからOpenVPN用のプロフィールをダウンロードしてスマートフォンへ転送してOpneVPNアプリで設定すれば完了

FWの設定が結構見やすくていいけど、グループじゃなくてIP毎とか個別に設定する場合でも、それぞれ作らないといけないのは少し手間かな

FWルール自体も自動的にグルーピングしてくれるので後で管理するのは楽な気がする

スマートフォン等外から自宅へアクセスできるようにVPNの設定を追加する。

設定方法は以下の公式サイトを参照した

自宅のISPは動的IPでの契約のため、まずはDDNSの設定を有効にする

XG Firewallの設定画面にログインして【ネットワーク】-【ダイナミックDNS】の画面に移動

【ホスト名】は【任意の文字列】+【myfirewall.co】

【インターフェース】はWan側のPortBを選択

サービスプロバイダはいくつかあるが、今回は【Sophos】を選択

これで保存すればDDNSが有効になる

【インターフェース】はWan側のPortBを選択

サービスプロバイダはいくつかあるが、今回は【Sophos】を選択

これで保存すればDDNSが有効になる

VPNの設定は公式のドキュメントに沿って進める

■VPNグループとユーザ作成

【認証】-【グループ】からVPNグループとユーザを定義する

【グループ名】に名称を設定、後で管理しやすいように分かりやすい名前に

【認証】-【ユーザ】からVPN接続用ユーザを作成

【ユーザ名】と【名前】は同じ方が管理しやすいかな

【パスワード】は適当に8桁以上ならいいか

【ユーザの種類】は外から色々アクセスする用に【管理者】

【グループ】は上で作ったグループをプルダウンから選択

■VPN範囲の定義

【ホストとサービス】-【IPホスト】でVPNユーザがアクセスするローカル側のレンジを指定

今回は【名前】をLocal_hostとしてLAN機器のNWアドレスを設定

【ホストとサービス】-【IPホスト】でVPN側のレンジを指定

default値は【10.81.234.5 - 10.81.234.55】なのでとりあえずそのまま利用

もしこのあたりのレンジも変更するのであれば【VPN】の設定画面上部の

【VPN設定を表示】から詳細な設定が変更できる

■VPNポリシーの定義

【VPN】-【SSLVPN(リモートアクセス)】でポリシーの作成

【名前】は任意

【ポリシーメンバー】には上で作成したVPNグループやVPNユーザを登録

外部からXG Firewall経由でインターネットアクセスを行いたいので、

【デフォルトゲートウェイとして使用】を【on】にする

■VPN向けの許可ゾーン確認

【管理】-【デバイスのアクセス】のローカルサービスACLで

【VPN】からアクセスするサービスを確認

GUI操作などだけなら【HTTPS】のみチェックで良い模様

WiFiはSophos製無線AP用なので全てチェックを解除し、

DMZも利用していないので全てチェックを解除した

■ファイアウォールルールの作成

【ファイアウォール】に移動して【ファイアウォールルールの追加】で新規ルールを作成する

まずVPNからローカルホスト側へのアクセスルールの作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【LAN】を選択し、【宛先ネットワーク】はVPN範囲の定義で作成したLocal_hostをプルダウンから選択

次にVPNからXG Firewall経由でのインターネットアクセスルールを作成

【ルール名】は任意

【送信元ゾーン】は【VPN】を選択し、【送信元ネットワークとデバイス】は

上で作成したVPNグループを選択

【宛先ゾーン】は【WAN】を選択し、【宛先ネットワーク】は【any】とする

これでVPN接続してXG Firewall経由でインターネットにもアクセスできるようになる

■VPNクライアントのダウンロード

XG FirewallのIPにポート番号443を付与してアクセス

今回は【192.168.1.1:443】

ここは公式ドキュメントが間違えているみたい

ログインIDとパスワードは上記で作成したVPNユーザのものを利用

とりあえずダウンロードページからOpenVPN用のプロフィールをダウンロードしてスマートフォンへ転送してOpneVPNアプリで設定すれば完了

FWの設定が結構見やすくていいけど、グループじゃなくてIP毎とか個別に設定する場合でも、それぞれ作らないといけないのは少し手間かな

FWルール自体も自動的にグルーピングしてくれるので後で管理するのは楽な気がする

2019年11月20日水曜日

自宅NGFWの導入 その6 Sophos XG FirewallのPPPoE設定

初期の設定手順だけではインターネットに接続できなかったので、

PPPoEでのインターネット接続設定を行う

IPoE接続は契約していないの今回は無し

MAP-Eは対応していないものの、

DS-Liteには対応しているらしい情報を見たので契約したらその内やってみよう

XG Firewallに割り当てたIPにポート番号を付けて

192.168.1.1:4444 へアクセスすることで管理画面へログイン

【設定】-【ネットワーク】 からインターフェースの設定画面を開き、

WANと記載のある PortB を選択

【IPv4】にチェックを入れて、【PPPoE[DSL]】を選択

【IPv4/ネットマスク】は自動取得のため空白のまま

【ゲートウェイ名】は任意。今回は【PPPoE_PortB_GW】と設定

【ユーザ名】と【パスワード】はISPの開通案内に記載の情報を入力

【MTU】の初期値が1500になっていたので、

NTT西日本のフレッツ光ネクスト用に訂正

【MTU】1454

【MSSを上書きする】1406

これで【保存】ボタンで保存すれば接続設定は完了

また、ISPの参照用DNS自動取得だと結構遅いのでGoogleのpublicDNSを利用する

【インターフェース】タブから【DNS】タブに切り替えて

【スタティックDNS】にチェックを入れて以下入力

【DNS1】8.8.8.8

【DNS2】8.8.4.4

これで体感的には倍くらいになっただろうか?

ベストエフォート回線でより速度を求めるのならIPoE化が必要だろうけど、

動的IPの契約だとDDNSが利用できないのでPPPoEとの併用が必要かな

PPPoEでのインターネット接続設定を行う

IPoE接続は契約していないの今回は無し

MAP-Eは対応していないものの、

DS-Liteには対応しているらしい情報を見たので契約したらその内やってみよう

XG Firewallに割り当てたIPにポート番号を付けて

192.168.1.1:4444 へアクセスすることで管理画面へログイン

【設定】-【ネットワーク】 からインターフェースの設定画面を開き、

WANと記載のある PortB を選択

【IPv4】にチェックを入れて、【PPPoE[DSL]】を選択

【IPv4/ネットマスク】は自動取得のため空白のまま

【ゲートウェイ名】は任意。今回は【PPPoE_PortB_GW】と設定

【ユーザ名】と【パスワード】はISPの開通案内に記載の情報を入力

【MTU】の初期値が1500になっていたので、

NTT西日本のフレッツ光ネクスト用に訂正

【MTU】1454

【MSSを上書きする】1406

これで【保存】ボタンで保存すれば接続設定は完了

また、ISPの参照用DNS自動取得だと結構遅いのでGoogleのpublicDNSを利用する

【インターフェース】タブから【DNS】タブに切り替えて

【スタティックDNS】にチェックを入れて以下入力

【DNS1】8.8.8.8

【DNS2】8.8.4.4

これで体感的には倍くらいになっただろうか?

ベストエフォート回線でより速度を求めるのならIPoE化が必要だろうけど、

動的IPの契約だとDDNSが利用できないのでPPPoEとの併用が必要かな

2019年10月28日月曜日

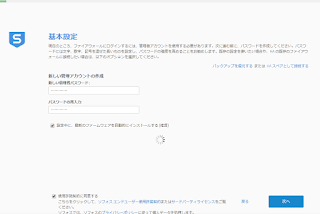

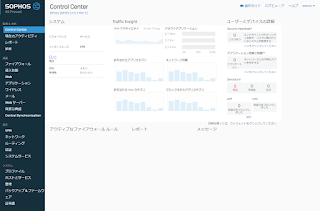

自宅NGFWの導入 その5 Sophos XG Firewallの初期設定画面

ESXi上でXG Firewallが起動したら、ブラウザから初期IPアドレスの【172.16.16.16】へアクセスする

初期画面が表示されるので右上の言語から日本語を選んで、画面中央の【クリックして開始】から次へ進む

【基本設定】画面で管理用のPWを設定する。これは後でも変えられるので好きなもので

ログインIDの初期値はadmin

【インターネット接続】に関してはこいつ使ってPPPoE接続したいけど、

ここでは設定できないので、【オフラインで実行】にチェックを付けて愚痴へ

【名前とタイムゾーン】で【ファイアウォール名】と【タイムゾーン】を設定

ファイアウォール名はFQDNをお勧めされているものの、ドメインで利用しないので適当な名前でタイムゾーンは通常通りTokyoを選択

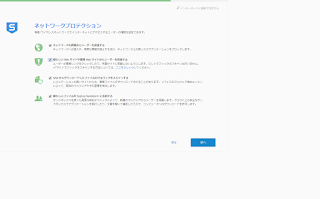

ここまでで基本設定が完了したらしいけど、色々まだなので【次へ】進む

【ネットワークの設定[LAN]】で【PortA】を【ルータモード】に選択

LANアドレスは初期値から変える場合はここで変更するか、後からinterface毎に設定する

上部にルータがあるなら【ブリッジモード】にする

【ネットワークプロテクション】で必要なセキュリティ機能を有効にする

Sandstormはここで有効にしても無償ライセンスだと使えないのでどちらでも

【通知とバックアップ】で通知先に利用するメールを設定する

ここの詳細設定は後でやるので適当なアドレスを入れておく

【設定のサマリー】にてここまでで設定した内容を確認する

問題なければ完了して設定を終る

これでひとまずXG FirewallのControl Centerへアクセスできるようになった

ここからPPPoEの設定や無償ライセンスの割り当てや、DDNS・VPN・VLANの設定などなどを進めていく

初期画面が表示されるので右上の言語から日本語を選んで、画面中央の【クリックして開始】から次へ進む

【基本設定】画面で管理用のPWを設定する。これは後でも変えられるので好きなもので

ログインIDの初期値はadmin

【インターネット接続】に関してはこいつ使ってPPPoE接続したいけど、

ここでは設定できないので、【オフラインで実行】にチェックを付けて愚痴へ

【名前とタイムゾーン】で【ファイアウォール名】と【タイムゾーン】を設定

ファイアウォール名はFQDNをお勧めされているものの、ドメインで利用しないので適当な名前でタイムゾーンは通常通りTokyoを選択

ここまでで基本設定が完了したらしいけど、色々まだなので【次へ】進む

【ネットワークの設定[LAN]】で【PortA】を【ルータモード】に選択

LANアドレスは初期値から変える場合はここで変更するか、後からinterface毎に設定する

上部にルータがあるなら【ブリッジモード】にする

【ネットワークプロテクション】で必要なセキュリティ機能を有効にする

Sandstormはここで有効にしても無償ライセンスだと使えないのでどちらでも

【通知とバックアップ】で通知先に利用するメールを設定する

ここの詳細設定は後でやるので適当なアドレスを入れておく

【設定のサマリー】にてここまでで設定した内容を確認する

問題なければ完了して設定を終る

これでひとまずXG FirewallのControl Centerへアクセスできるようになった

ここからPPPoEの設定や無償ライセンスの割り当てや、DDNS・VPN・VLANの設定などなどを進めていく

2019年10月22日火曜日

自宅NGFWの導入 その4 ESXi上へのSophos XG Firewall インストール

ハイパーバイザーの準備はできたので、

インストールしたいOSをSophosのマイページからダウンロードする

VMware用のものも明示されているのでわかりやすい

ESXiのGUIメニュー上の【仮想マシン】から【新規仮想マシン】を選択

【OVFファイルまたはOVAファイルから仮想マシンを・・・】を選択して次へ

インストール用のファイルをここで選択する

ダウンロードしたファイルは複数あり、どれを選べばいいか分かり辛かったので

ひとまず全て選択してD&Dしてみる

結果として以下3つのファイルを自動で選んでくれた

・sf_virtual_vm8_paravirtual.ovf

・sf_virtual-disk1.wmdk

・sf_virtual-disk2.wmdk

ストレージも自動選択されるのでそのまま次へ

デプロイのオプションも今回は特に弄るものがないのでそのまま次へ

設定の確認画面が出てくるので問題なければ完了

これでESXi上にXG Firewall Home EditionのOSがインストール前の状況で立ち上がる

CPUとメモリの割り当てが最少だったのでVMを起動する前に4CPU-6GBに割り振り直しのみ実行

ここから先はやっとXG Firewall の設定に取り掛かれる

2019年10月12日土曜日

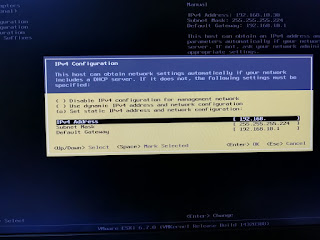

自宅NGFWの導入 その3 ESXiのインストール

前回作成したカスタム イメージをUSBに書き込んでLIVA Zに繋いで起動

Boot画面でUSBを選択したらインストーラーが動き出すので画面の指示通りに進める

起動したら【F2】を押して設定画面にログインする

(以下画面は設定後にスクショ撮ったもの)

初期 Login Nameは 【root】でPasswordは無し

ひとまず後で変更するから一旦そのまま【Enter】でログインする

ログインしたら上から3つ目の【COnfigre Management Network】を選択して

ESXiホストのIPアドレスの設定画面に移行する

上から3つ目の【IPv4 Configuration】を選択

今回はstaticで設定するので上から3つ目の【Set static IPv4 addres and network configuration:】を【space】で選択

【IPv4 Address】

【Subnet Mask】

【Default Gateway】

にそれぞれ任意の値を入力

DNSは前の画面に戻って【DNS Configuration】の画面から同じように設定する

設定完了したら【ESC】でログイン前の画面に戻って、IPアドレスが設定されていることを確認する

一番上の画像内の様に設定されたIPが表示される

PCのブラウザから設定したIPアドレスでログイン画面にアクセスする

Kasperskyに毎回蹴られるのはまたどうにかしなきゃな

ログインユーザ名とパスワードを入力して【vSphere Web Client】のGUI画面に移行

インストールした物理マシンの構成が出てくるので、左側の【ナビゲータ】を押して

【ホスト】-【管理】の中から【ライセンスタブ】を開いて【ライセンスの割り当て】を選択

ライセンスキーの入力画面が出てくるのでVMwareのマイページで確認したライセンスキーを入力する

これで無償版のライセンスが認証されてそのまま使えるようになった

次からはこれにXG Firewallをインストールする

Boot画面でUSBを選択したらインストーラーが動き出すので画面の指示通りに進める

起動したら【F2】を押して設定画面にログインする

(以下画面は設定後にスクショ撮ったもの)

初期 Login Nameは 【root】でPasswordは無し

ひとまず後で変更するから一旦そのまま【Enter】でログインする

ログインしたら上から3つ目の【COnfigre Management Network】を選択して

ESXiホストのIPアドレスの設定画面に移行する

上から3つ目の【IPv4 Configuration】を選択

今回はstaticで設定するので上から3つ目の【Set static IPv4 addres and network configuration:】を【space】で選択

【IPv4 Address】

【Subnet Mask】

【Default Gateway】

にそれぞれ任意の値を入力

DNSは前の画面に戻って【DNS Configuration】の画面から同じように設定する

設定完了したら【ESC】でログイン前の画面に戻って、IPアドレスが設定されていることを確認する

一番上の画像内の様に設定されたIPが表示される

PCのブラウザから設定したIPアドレスでログイン画面にアクセスする

Kasperskyに毎回蹴られるのはまたどうにかしなきゃな

ログインユーザ名とパスワードを入力して【vSphere Web Client】のGUI画面に移行

インストールした物理マシンの構成が出てくるので、左側の【ナビゲータ】を押して

【ホスト】-【管理】の中から【ライセンスタブ】を開いて【ライセンスの割り当て】を選択

ライセンスキーの入力画面が出てくるのでVMwareのマイページで確認したライセンスキーを入力する

これで無償版のライセンスが認証されてそのまま使えるようになった

次からはこれにXG Firewallをインストールする

登録:

投稿 (Atom)