初期画面が表示されるので右上の言語から日本語を選んで、画面中央の【クリックして開始】から次へ進む

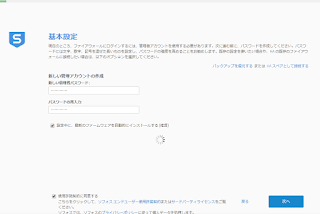

【基本設定】画面で管理用のPWを設定する。これは後でも変えられるので好きなもので

ログインIDの初期値はadmin

【インターネット接続】に関してはこいつ使ってPPPoE接続したいけど、

ここでは設定できないので、【オフラインで実行】にチェックを付けて愚痴へ

【名前とタイムゾーン】で【ファイアウォール名】と【タイムゾーン】を設定

ファイアウォール名はFQDNをお勧めされているものの、ドメインで利用しないので適当な名前でタイムゾーンは通常通りTokyoを選択

ここまでで基本設定が完了したらしいけど、色々まだなので【次へ】進む

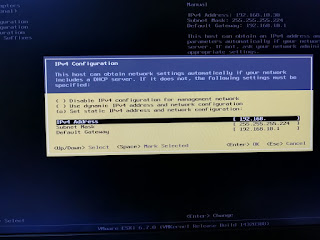

【ネットワークの設定[LAN]】で【PortA】を【ルータモード】に選択

LANアドレスは初期値から変える場合はここで変更するか、後からinterface毎に設定する

上部にルータがあるなら【ブリッジモード】にする

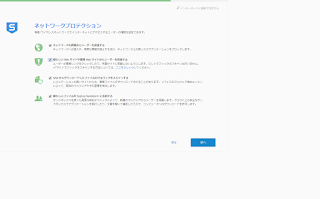

【ネットワークプロテクション】で必要なセキュリティ機能を有効にする

Sandstormはここで有効にしても無償ライセンスだと使えないのでどちらでも

【通知とバックアップ】で通知先に利用するメールを設定する

ここの詳細設定は後でやるので適当なアドレスを入れておく

【設定のサマリー】にてここまでで設定した内容を確認する

問題なければ完了して設定を終る

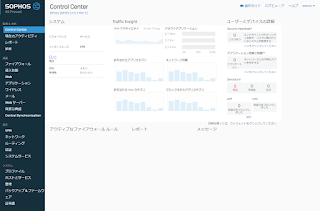

これでひとまずXG FirewallのControl Centerへアクセスできるようになった

ここからPPPoEの設定や無償ライセンスの割り当てや、DDNS・VPN・VLANの設定などなどを進めていく