Sophos XG Firewall Home EditionのLAN側にIPv6の設定を行う

端末への払い出しはステートフル自動設定にて実行する

参考 ステートフル自動設定について

設定するIPv6アドレスは【 ULA(ユニークローカルアドレス)】

RFC4193の内容ではULAではIFのMACアドレスからEUI-64の値を求めて、NTPから求めた値を組み合わせてSHA-1でハッシュ値を求めて下位40bitをfdに追加して利用するとのこと

計算アルゴリズム組もうかとも思ったけど、海外サイトにいいものがあったのでそちらを利用

【RFC4193 IPv6 Generator】

ここにMACアドレスを入れると自動でULAを計算してくれる

計算アルゴリズム組もうかとも思ったけど、海外サイトにいいものがあったのでそちらを利用

【RFC4193 IPv6 Generator】

ここにMACアドレスを入れると自動でULAを計算してくれる

今回は以下の値になった。

|

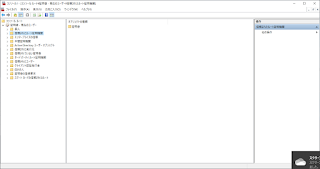

早速インターフェースに設定を行う

XG Firewallにログインして【設定】>【ネットワーク】>【インターフェース】から【PortA】を選んで【IPv6設定】のチェックを入れる

設定項目は以下の2か所

【IPの割り当て】 スタティック

【IPv6/プレフィックス】 fdc5:e2b2:b25e:1::1 / 64

IPv6は上記のジェネレータで作成した値の範囲から任意で好きに設定すればいい

見た目わかりやすいように、第4オクテットをVLANと同値にした

他のVLANインターフェースも同様に行う

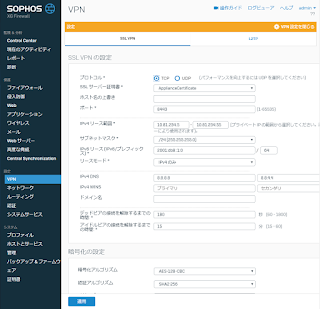

次にDHCPv6サーバの設定を行う

同じ【ネットワーク】の設定画面のタブから【DHCP】を開いて【サーバ】の【追加】から設定画面を開く

タブで【IPv4】と【IPv6】に分かれているので【IPv6】を選択する

設定は以下4か所

【名前】 VLAN1_DHCPv6(任意の名前)

【インターフェース】 PortA

【ダイナミックIPリース】 ※使わないけど必須なので適当に範囲内の値を入れる

【DNSサーバ】 【デバイスのDNS設定を使用】にチェック

ここで必要なのはDNSの設定だけ

LAN内で使うだけならDHCPサーバの設定自体無くても問題ない

端末への払い出しはステートフル自動設定によって行われるが、払い出し範囲が必須入力なのが少し残念な気がする

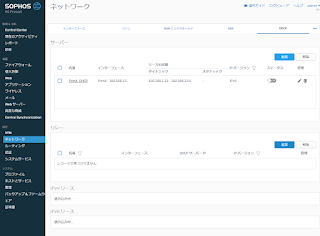

最後にRAの設定を行う

同じ【ネットワーク】の設定画面のタブから【IPv6ルータアドバタイズ】を開く

多分表示されていないので右端の【・・・】をクリックしたら項目が現れる

設定項目は以下4か所

【インターフェース】 PortA(プルダウンから選択)

【アザーフラグ〔O Flag〕】 〔HDCPv6から他のパラメータを管理〕にチェック

【デフォルトゲートウェイ】 チェック

【アドバタイズ設定のプレフィックス】fdc5:e2b2:b25e:1::0

M Flagは不要

アドバタイズ設定のプレフィックスにはネットワークアドレスを入力する

ここの値を元に下位64bitのアドレスを端末自身が設定する

他のVLANインターフェースも同様に行う

端末側でv6のアドレスが払い出されているか確認する

※VLAN10のWindows10端末

※VLAN20のAndroid9端末

これで問題なく各VLAN毎にIPv6アドレスの設定が完了した

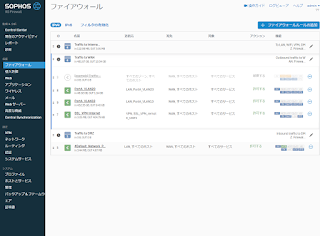

ひとまずIPv6でLAN内の通信をする予定は無いのでFWの設定は省略する

必要があればVLAN毎に通信可否をFWで設定してやればいい